|

||||

|

|

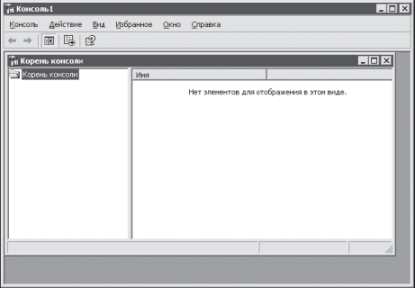

Часть 3Консоль управления Microsoft Глава 9Окно консоли управления Microsoft Консоль управления Microsoft — это специальное средство для администрирования компьютера, которое, начиная с Windows NT 4.0, пришло на смену Панели управления. Если раньше Панель управления содержала значительную часть программ, направленных на администрирование компьютера, то теперь эти программы преобразованы в так называемые оснастки, доступ к которым можно получить именно с помощью консоли управления Microsoft. Например, теперь именно с помощью оснасток можно выполнить такие операции, как добавление или удаление пользователя, дефрагментация диска, добавление или удаление общедоступных ресурсов, остановка или запуск служб и многое другое. При этом на основе наиболее часто используемых оснасток были созданы стандартные консоли (файлы с расширением MSC). Консоль — это набор оснасток, которые будут открываться при открытии консоли (при этом консоль будет открываться в программе mmc.exe, без которой работать с консолями невозможно). Другими словами, теперь с помощью консоли управления Microsoft можно с легкостью создавать собственные консоли, содержащие наиболее часто используемые вами оснастки. Чтобы отобразить консоль управления Microsoft, необходимо в диалоговом окне Запуск программы ввести команду mmc.exe. Ввод данной команды приведет к отображению окна консоли управления Microsoft. Но еще несколько слов скажем о запуске программы mmc.exe — какие же процессы происходят на уровне файловой системы и реестра Windows XP при запуске консоли управления Microsoft? Запуск программы mmc.exeНа уровне файловой системы, как оказывается, ничего интересного не происходит — по умолчанию консоль управления Microsoft не ведет журнал и не записывает события ни в один из журналов системы. Единственное, что можно отметить, так это запуск библиотеки MMCNDMGR.DLL, которая, как известно из части 1, является основной библиотекой консоли управления Microsoft и с помощью которой можно удалить или установить сведения о консоли управления в реестре. Например, с помощью команды rundll32.exe MMCNDMGR.DLL, DllRegisterServer выполняется повторная установка (в реестре) всех сведений, необходимых для запуска самой консоли управления Microsoft (в первую очередь сведений ветви системного реестра HKEY_CLASSES_ROOT\CLSID\{43136EB5-D36C-11CF-ADBC-00AA00А80033}, без которой работа с консолью управления Microsoft невозможна), а также выполняется повторная установка следующих стандартных оснасток: Элемент ActiveX, Ссылка на веб-ресурс и Папка. На уровне реестра сначала идет обращение к ветви реестра HKEY_CURRENT_USER\Software\Microsoft\Консоль управления (MMC)\Recent File List, содержащей список всех ранее открывавшихся консолей. Эта ветвь включает в себя четыре параметра строкового типа с именами от File1 до File4. Значения этих параметров определяют пути к уже открываемым вами консолям. Следует заметить, что программным способом не все открывавшиеся консоли записываются в эти четыре параметра, тем не менее на уровне реестра вы можете определить пути к любым консолям, с которыми часто работаете. Потом, например, можно запретить полный доступ к данной ветви реестра, оставив только доступ на чтение, чтобы ссылки на часто открываемые вами консоли не заменялись другими ссылками. Идет также обращение к ветви реестра Windows HKEY_CURRENT_USER\Software\Microsoft\Консоль управления (MMC)\Settings. Она содержит параметр строкового типа List Save Location, определяющий путь к каталогу, в котором по умолчанию будут сохраняться экспортируемые из консоли управления Microsoft данные. После того как будет определен список ранее запускавшихся консолей, консоль управления Microsoft начнет считывать из реестра данные, необходимые для ее работы. Как правило, все эти данные расположены в корневом разделе системного реестра HKEY_CLASSES_ROOT. После определения конфигурации консоль управления Microsoft просматривает ветвь HKEY_CURRENT_USER\Software\Policies\Microsoft\MMC, которая может содержать ограничения групповой политики на запуск программы mmc.exe. Например, в этой ветви могут находиться следующие два параметра DWORD-типа (параметр появляется, если вы пользовались консолью управления Microsoft). ■ RestrictAuthorMode — если значение равно 1, то запуск консоли управления Microsoft будет запрещен. При этом стоит заметить, что этот запрет не распространяется на консоли, созданные с помощью программы mmc.exe, — их по-прежнему можно будет открывать, но при этом работа в расширенном режиме (об этом ниже) будет невозможна. ■ RestrictToPermittedSnapins — если значение этого параметра равно 1, то будет запрещен запуск всех консолей (точнее, всех оснасток), созданных с помощью консоли управления Microsoft. Саму же консоль управления Microsoft можно будет открывать, хотя, какой от нее толк, если открытие всех оснасток будет запрещено, неизвестно. Консоль управления Microsoft также ищет DWORD-параметр Restrict_Run в ветвях реестра формата HKEY_CURRENT_USER\Software\Policies\Microsoft\MMC\GUID-оснастки}. При этом если параметр Restrict_Run в одной из ветвей будет равен 1, то соответствующую оснастку запускать будет запрещено. Для примера работы данного ограничения можно создать параметр Restrict_Run в ветви реестра HKEY_CURRENT_USER\Software\Policies\Microsoft\MMC\{C96401CC-0E17-11D3-885B-00C04F72C717} и присвоить ему значение 1. После этого будет запрещено запускать оснастку Папки. Как правило, она всегда запускается вместе с созданными консолями. Окно программы mmc.exeЕсли приведенные выше параметры не существуют или равны нулю (точнее, параметр RestrictAuthorMode), то консоль управления Microsoft откроется и отобразит свое окно (рис. 9.1). Стоит заметить, что при открытии консоли управления Microsoft просто создается новая консоль с именем Консоль 1, что и можно увидеть на рис. 9.1, если посмотреть на строку заголовка окна.  Рис. 9.1. Окно консоли управления Microsoft Окно консоли управления Microsoft включает в себя вложенное окно, имеющее заголовок Корень консоли, с которым по умолчанию и будет выполняться работа (добавление или удаление оснасток, а также работа с содержимым оснастки). Но вы можете открыть еще одно окно Корень консоли. Для этого достаточно в меню Окно консоли управления Microsoft выбрать команду Новое (или нажать комбинацию клавиш Ctrl+W). Возможность создания отдельных окон в консоли была реализована для удобства работы с оснастками (чтобы не перегружать одно окно большим количеством загруженных оснасток). Например, в одно окно может быть загружена одна оснастка, в другое окно — несколько других оснасток и т.д., а переход между окнами можно выполнить с помощью меню консоли управления Microsoft Окно или с помощью выделения определенного окна мышью. Существует также возможность определения отображаемых элементов создаваемой консоли. Для этого предназначена команда Настроить меню Вид. После вызова данной команды откроется диалог, который можно увидеть на рис. 9.2. С его помощью можно отобразить или скрыть определенные элементы окна консоли, просто сняв или установив флажок напротив их описания. При этом работа с данным диалогом не вызовет трудностей, так как при снятии или установке флажка в консоли автоматически скрывается или отображается соответствующий данному флажку элемент. Рис. 9.2. Настройка отображения консоли Но это еще не все команды для настройки вида создаваемой вами консоли. Например, в меню Действие можно выбрать команду Новый вид панели задач (панель задач находится слева в окне, и по умолчанию на ней расположена только одна папка — Корень консоли). После ее выбора откроется Мастер создания вида панели задач (рис. 9.3), с помощью которого можно определить расположение панели задач в окне, а также варианты отображения элементов на ней. Рис. 9.3. Мастер настройки вида панели задач С помощью меню Вид можно также определить режим вывода структуры оснасток (команды Крупные, Мелкие, Список, Таблица), но, поскольку вы еще не загрузили в созданную консоль ни одной оснастки, эти команды пока рассматривать не будем. Если вы уже изменили некоторые настройки отображения элементов консоли с помощью диалога Параметры меню Вид, то изменения можно сохранить в меню Избранное. Например, так вы можете определить в данном меню несколько вариантов отображения консоли и при необходимости переходить между ними. Хранение параметров настройки консолиСтоит еще сказать о хранении настроек консоли. Если вы думаете, что настройки консоли хранятся в реестре, то это не так. На самом деле все настройки консолей содержатся в самих файлах консолей. Это легко понять на примере консоли, открытой в редакторе, подобном Блокноту. Это довольно важная особенность работы консоли, понимание которой очень важно для правильного ее использования. Рассмотрим простой пример. Допустим, есть консоль, содержимое которой было скрыто с помощью диалога Параметры (рис. 9.4). Другими словами, все флажки, которые находятся в этом диалоге, были сняты. Рис. 9.4. Использование диалога Параметры для скрытия возможности настройки вида консоли Если вы используете такой метод скрытия возможности изменения вида консоли, то посмотрим на содержимое данного файла консоли, открытого в Блокноте (рис. 9.5). Рис. 9.5. Форматирование консоли Как можно заметить, файлы консоли являются обычными файлами XML. А теперь посмотрите на нижнюю строку на рис. 9.5 — в этой строке определяется содержимое тега ViewOptions. Данный тег имеет следующие важные параметры: ■ NoStdMenus — если значение равно true, то в меню консоли будут скрыты меню Действие, Вид и Избранное; ■ NoStdButtons — если значение параметра равно true, то в консоли будет скрыта панель инструментов; ■ NoSnapinMenus — если значение равно true, то меню оснасток будут скрыты (если, конечно, они имеют меню); ■ NoSnapinButtons — если значение параметра равно true, то панели инструментов оснасток будут скрыты; ■ NoStatusBar — если значение равно true, то строка состояния консоли будет скрыта; ■ NoTaskpadTabs — если значение данного параметра равно true, то вкладки панели задач консоли будут скрыты; ■ DescriptionBarVisible — если значение равно false, то область описания консоли будет скрыта. Например, если присвоить параметру NoStdMenus значение false, то при следующем открытии данной оснастки меню Действие, Вид и Избранное опять отобразятся в строке меню. Рассмотрим другой пример. В этом примере для ограничения возможностей работы консоли воспользуемся не только диалогом Параметры из меню Вид, но и диалогом Параметры, открыть который можно с помощью команды Параметры меню Консоль (рис. 9.6). С помощью данного диалога можно изменить значок консоли, а также определить режим ее отображения (список Режим консоли): Авторский, Пользовательский — полный доступ, Пользовательский — ограниченный доступ, много окон, Пользовательский — ограниченный доступ, одно окно. Режим Авторский используется по умолчанию и позволяет выполнять любые команды, доступные с помощью консоли. Режим Пользовательский — полный доступ позволяет выполнить любые доступные в консоли возможности, но запрещает добавление в консоль новых оснасток. Режим Пользовательский — ограниченный доступ, много окон запрещает добавление в консоль новых оснасток, а также закрытие окон консоли (при этом новые окна будет разрешено создавать). Режим Пользовательский — ограниченный доступ, одно окно запрещает добавление в консоль новых оснасток, а также использование в консоли более одного окна. Рис. 9.6. Диалог настройки ограничений консоли Если будет выбран один из пользовательских режимов отображения консоли, то в диалоге Параметры также станут доступны флажки Не сохранять изменения для этой консоли и Разрешить пользователю настраивать вид консоли. Из названия флажков понятно, для ограничения чего они используются. На рис. 9.7 можно увидеть результат использования режима Пользовательский — ограниченный доступ, одно окно. Как можно заметить, возможность добавления и удаления оснасток, а также возможность создания новых окон были скрыты. Тем не менее команда Параметры из меню Консоль осталась, но при ее открытии окажется, что она не будет содержать вкладки Консоль. Рис. 9.7. Применение пользовательского режима Итак, что же изменилось при использовании режима Пользовательский — ограниченный доступ, одно окно в содержимом файла консоли? На рис. 9.8 можно увидеть изменения, которые произошли в верхнем теге MMC_ConsoleFile. Одним из его параметров является ProgramMode, который в данном случае равен UserSDI. Следует заметить, что при авторском режиме доступа к оснастке этот параметр равен Author. Другими словами, если вы измените значение параметра ProgramMode на Author, то при следующем запуске консоли попадете в авторский режим с возможностью добавления новых оснасток. Как можно заметить, параметры ограничений консолей обходятся довольно просто. Поэтому если вы будете создавать ограниченные оснастки для пользователей (как советуют многие администраторы), то не забудьте установить с помощью ACL (вкладка Безопасность диалога свойств оснастки) только доступ на чтение и исполнение консоли для пользователя, которому создаете оснастку (если, конечно, консоль не помещается в папку, от которой она будет наследовать такие права). Рис. 9.8. Применение пользовательского режима консоли Добавление оснасток в консольТеперь попробуем загрузить какую-нибудь оснастку в созданную консоль. Для этого необходимо воспользоваться командой Добавить или удалить оснастку из меню Консоль (или комбинацией клавиш Ctrl+M). После вызова этой команды перед вами отобразится диалоговое окно Добавить/удалить оснастку (рис. 9.9), с помощью которого можно добавить в консоль новую оснастку или удалить уже присутствующие. Чтобы добавить консоль, нужно нажать кнопку Добавить. Рис. 9.9. Диалог добавления оснасток в консоль После нажатия кнопки Добавить консоль управления Microsoft начнет просматривать содержимое ветви реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MMC\SnapIns. Она хранит ссылки на все GUID-номера оснасток, доступных на компьютере. Именно список оснасток из этой ветви и будет отображаться в появившемся после нажатия кнопки Добавить диалоговом окне. Иными словами, если удалить из данной ветви GUID-номер оснастки, то ее нельзя будет открыть с помощью данного списка, хотя оснастка по-прежнему будет работать в уже готовых консолях. Но для удаления оснастки из списка можно поступить проще — дело в том, что все оснастки, которые будут отображаться в списке Добавить изолированную оснастку, должны содержать в своей ветви вложенный раздел StandAlone. Если его удалить, то оснастка не будет отображаться в списке Добавить изолированную оснастку. Можно же, наоборот, добавить этот раздел к одной из ветвей, в которой его не существует. Например, если добавить его к разделу {243E20B0-48ED-11D2-97DA-00A024D77700}, то появится возможность включать в консоль оснастку Модуль расширения съемных носителей. А если добавить его к разделу {BACF5C8A-A3C7-11D1-A760-00C04FB9603F}, то появится возможность добавления к консоли оснастки Установка программ (пользователи). Можно также добавить оснастку Установка программ (Компьютеры). Для этого необходимо воспользоваться разделом {942A8E4F-A261-11D1-A760-00C04FB9603F}. Две предыдущие возможности понадобятся в следующих главах книги, ведь по умолчанию никаким другим способом нельзя получить доступ к оснасткам Установка программ (пользователи) и Установка программ (Компьютеры), если компьютер не находится в домене. С помощью данной ветви можно также изменить название оснастки, отображаемое в списке оснасток, — оно хранится в параметре, имеющем строковый тип NameStringIndirect ветви HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\ MMC\SnapIns\{GUID-номер оснастки}. Например, чтобы изменить название оснастки Диспетчер устройств на Описание установленного на компьютере оборудования, необходимо присвоить новое название оснастки параметру NameStringIndirect ветви реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MMC\SnapIns\{74246bfc-4c96-11d0-abef-0020af6b0b7a} (рис. 9.10). Рис. 9.10. Изменение названия оснастки Диспетчер задач

Для примера попробуем добавить в консоль оснастку Редактор объекта групповой политики. Для этого необходимо выделить в списке эту оснастку, нажать кнопку Добавить, после чего появится окно Выбор объекта групповой политики, в котором нужно нажать кнопку Готово. Далее нужно нажать кнопку Закрыть в окне Добавить изолированную оснастку, чтобы закрыть список оснасток. В диалоге Добавить/удалить оснастку появилась добавленная оснастка. В этом окне нужно нажать кнопку OK. Теперь предлагаю посмотреть на рис. 9.11. Слева на этом рисунке отображена консоль в расширенном виде. Этот вид стал доступен в Windows XP и отличается от обычного тем, что слева появилась панель описания элемента оснастки. Очень часто эта панель мешает просмотру оснастки, поэтому приходится переходить к обычному виду (по умолчанию оснастка загружается в расширенном виде). Справа же на рисунке отображена та же оснастка, но в обычном виде — при этом возможность расширенного вида была удалена. Чтобы удалить возможность расширенного вида, необходимо удалить из ветви реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MMC\SnapIns раздел {B708457E-DB61-4C55-A92F-0D4B5E9B1224}. Рис. 9.11. Расширенный и обычный вид консоли Напоследок рассмотрим краткое описание всех оснасток, доступных в операционной системе Windows XP. Далее они будут подробно описаны. ■ Дефрагментация диска — позволяет узнать, необходима ли диску дефрагментация, а также выполнить ее. Для открытия данной оснастки можно воспользоваться стандартной консолью Windows XP dfrg.msc. ■ Диспетчер устройств — дает возможность просмотреть конфигурацию оборудования, установленного на компьютере, а также удалить, обновить или откатить драйверы для конкретного компонента компьютера. Оснастку можно вызвать с помощью консоли devmgmt.msc. ■ Журналы и оповещения производительности — с помощью данной оснастки можно задать ведение журнала производительности или трассировки, а также указать механизм оповещения администратора при возникновении определенного события. Оснастку можно вызвать в виде стандартной консоли Производительность — perfmon.msc. ■ Управляющий элемент WMI — позволяет настроить параметры работы элемента WMI, который добавляет новые функциональные возможности серверу сценариев Windows. Для открытия данной оснастки можно воспользоваться консолью Инструментарий управления WMI, вызов которой осуществляется с помощью команды wmimgmt.msc. ■ Управление компьютером — содержит набор оснасток, с помощью которых можно выполнить большинство административных работ на локальном компьютере: Просмотр событий, Общие папки, Диспетчер устройств и многие другие. Оснастку можно вызвать как одноименную консоль compmgmt.msc. ■ Локальные пользователи и группы — позволяет добавить или удалить группы пользователей, доступные на компьютере, а также добавить, удалить или отредактировать свойства учетной записи пользователей, зарегистрированных на компьютере. Для открытия оснастки можно воспользоваться одноименной консолью, вызов которой осуществляется с помощью команды lusrmgr.msc. ■ Общие папки — с помощью данной оснастки можно просмотреть все общедоступные папки системы, а также добавить или удалить общедоступную папку. Можно также настроить параметры доступа к общедоступным папкам или просмотреть открытые в данный момент общедоступные ресурсы и сеансы подключения. Для открытия оснастки можно воспользоваться одноименной консолью, вызов которой осуществляется с помощью команды fsmgmt.msc. ■ Папка — является стандартной оснасткой, устанавливаемой вместе с консолью управления Microsoft и позволяющей упорядочить содержимое консоли в случае, когда она включает в себя большое количество оснасток. ■ Просмотр событий — с помощью этой оснастки можно просмотреть стандартные журналы системы. Оснастку можно вызвать в виде стандартной консоли eventvwr.msc. ■ Редактор объекта групповой политики — позволяет настроить параметры пользователя или компьютера, направленные на ограничения предоставляемых функций. Оснастку можно вызвать с помощью консоли gpedit.msc. ■ Результирующая политика — дает возможность просмотреть установленные для компьютера или пользователя параметры ограничений групповой политики. Оснастку можно вызвать в виде стандартной консоли rsop.msc. ■ Сертификаты — с помощью данной оснастки можно просмотреть доступные на компьютере сертификаты и их свойства, а также выполнить поиск среди сертификатов. Для ее открытия можно воспользоваться одноименной консолью, вызов которой осуществляется с помощью команды certmgr.msc. ■ Служба индексирования — позволяет настроить службу индексирования или найти с ее помощью файлы по части их содержимого. Для открытия данной оснастки можно воспользоваться консолью ciadv.msc. ■ Службы — с помощью данной оснастки можно отключить, запустить, приостановить или продолжить работу большинства служб, установленных на компьютере, а также настроить их запуск. Для открытия оснастки можно воспользоваться консолью services.msc. ■ Ссылка на веб-ресурс — с помощью этой оснастки можно загрузить в консоль локальную HTML-страницу или веб-сайт для его просмотра (как в браузере). Она является стандартной оснасткой, устанавливаемой вместе с консолью управления Microsoft. ■ Управление политикой безопасности IP — позволяет настроить правила передачи сообщений по протоколу IP, а также различные фильтры пакетов для этого протокола. Оснастка является частью консоли Групповая политика, вызвать которую можно с помощью команды gpedit.msc. ■ Управление съемными носителями — с помощью этой оснастки можно просмотреть список подключенных к компьютеру съемных носителей, а также извлечь эти носители. Для открытия оснастки можно воспользоваться консолью Съемные носители, вызов которой осуществляется с помощью команды ntmsmgr.msc. ■ Управление дисками — позволяет отформатировать диск, сделать его активным, изменить букву локального диска, а также открыть его содержимое в Проводнике. Для ее открытия можно воспользоваться консолью Управление дисками, вызов которой осуществляется с помощью команды diskmgmt.msc. ■ Элемент ActiveX — является стандартной оснасткой, устанавливаемой вместе с консолью управления Microsoft. ■ Шаблоны безопасности — с помощью данной оснастки можно создать собственный шаблон безопасности или воспользоваться стандартными шаблонами для быстрой настройки параметров безопасности компьютера. Глава 10Оснастки настройки Windows XP Дефрагментация дискаКак уже было сказано, оснастка Дефрагментация диска предназначена для выполнения дефрагментации и входит в состав консоли dfrg.msc. Оснастка имеет GUID-номер {43668E21-2636-11D1-A1CE-0080C88593A5}, то есть если вы создадите DWORD-параметр Restrict_Run в ветви реестра HKEY_CURRENT_USER\Software\Policies\Microsoft\MMC\{43668E21-2636-11D1-A1CE-0080C88593A5} и присвоите ему значение 1, то будет запрещено открывать оснастку Дефрагментация диска.

Запуск оснасткиПри открытии оснастки система начинает просматривать необходимые для работы библиотеки, название одной из которых определено в параметре строкового типа ResourceDllName, расположенным в ветви реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Dfrg\ResourceDllName. По умолчанию значение данного параметра равно %systemroot%\system32\DfrgRes.dll и определяет название библиотеки, хранящей ресурсные записи оснастки Дефрагментация диска (различный текст, используемый для построения этой оснастки). В данной ветви реестра могут также содержаться следующие параметры. ■ CreateLogFile — этот параметр DWORD-типа определяет, будет ли создаваться файл журнала анализа диска. Если его значение равно 1, то файл журнала создаваться будет. ■ LogFilePath — параметр строкового типа, определяет название файла журнала (и путь к нему), в который будет записываться информация о выполнении анализа диска, если значение параметра CreateLogFile будет равно 1. Если работа оснастки не запрещена групповыми политиками и все библиотеки и параметры реестра, необходимые оснастке, содержат корректные данные, то после ввода в диалоге Запуск программы команды dfrg.msc (или открытия этой оснастки с помощью консоли управления Microsoft mmc.exe) перед вами отобразится окно, подобное приведенному на рис. 10.1. Рис. 10.1. Окно оснастки Дефрагментация диска Работа с оснасткойОкно оснастки Дефрагментация диска состоит из двух областей. Верхняя область содержит список всех логических дисков, установленных на компьютере (как жестких, так и съемных дисков). В этой области можно узнать букву диска, файловую систему, используемую на нем, его полный объем, а также свободное место на диске (как в гигабайтах, так и в процентном соотношении). В нижней области расположены кнопки для работы с оснасткой, а также две полосы для оценки использования диска — одна определяет примерное расположение содержимого на диске до выполнения дефрагментации (активизируется после нажатия кнопки Анализ), а вторая определяет оценку расположения содержимого диска после дефрагментации (активизируется после проведения дефрагментации). Кнопки в нижней области определяют полную функциональность оснастки Дефрагментация диска. Иными словами, с ее помощью можно только выполнить анализ расположения содержимого диска и дефрагментацию диска. При этом обе эти возможности по умолчанию используют для своей реализации программу DfrgNtfs.exe. Эта программа запускается как ActiveX-объект, и сведения о ней находятся в ветви реестра HKEY_CLASSES_ROOT\CLSID\{80EE4901-33A8-11d1-A213-0080C88593A5}\LocalServer32. Параметр (По умолчанию) этой ветви как раз и содержит название программы — DfrgNtfs.exe. Данная ветвь системного реестра может также включать в себя параметр строкового типа ServerExecutable. Он определяет название программы, запускающейся как сервер для программы DfrgNtfs.exe. Иными словами, если значение параметра ServerExecutable будет равно, допустим, cmd.exe, то после нажатия кнопки Анализ или кнопки Дефрагментация будет запущена программа cmd.exe (при этом в заголовке командной строки будет указано название DfrgNtfs.exe). После выделения в верхней области необходимого логического диска и нажатия кнопки Анализ консоль управления Microsoft начнет проверку расположения файлов на данном диске. После проверки перед вами будет отображено сообщение о том, нужна ли данному логическому диску дефрагментация или нет. При этом окно будет содержать три кнопки: Вывести отчет (выводит полную информацию о логическом диске (размер кластера, количество фрагментированных файлов фрагментация MFT и т.д.), а также список наиболее сильно фрагментируемых файлов, если вы используете возможность ведения файла журнала с помощью описанного выше параметра CreateLogFile, то та же информация будет храниться в файле журнала), Дефрагментация (выполнить дефрагментацию диска) и Закрыть. После проведения анализа полоса оценки расположения файлов будет включать в себя гистограмму содержимого логического диска (рис. 10.2). Рис. 10.2. Окно оснастки после проведения анализа логического диска

Если после анализа вы решили провести дефрагментацию диска, необходимо нажать кнопку Дефрагментация. Но перед этим рекомендуется выполнить следующие действия. 1. Удалить все ненужные вам файлы, расположенные на данном диске. 2. Удалить все временные файлы и папки (обычно папки для temp-файлов имеют название temp, но перед удалением папки стоит просмотреть ее содержимое и уже на его основе решить, удалять папку или нет). 3. Удалить файлы журнала, хранящиеся на данном логическом диске. 4. Проанализировать расположение содержимого диска с помощью кнопки Анализ. Диспетчер устройствДиспетчер устройств входит в стандартную консоль devmgmt.msc и имеет GUID-номер {74246BFC-4C96-11D0-ABEF-0020AF6B0B7A}. После вызова данной консоли откроется окно, подобное приведенному на рис. 10.3. Окно Диспетчера устройств отображает все установленное на компьютере оборудование. Но иногда бывают ситуации, когда оборудование, подключающееся в «горячем» режиме (то есть без выключения компьютера), не будет распознано Диспетчером устройств. При этом оно будет считаться неустановленным и работать не будет. Например, довольно часто этим грешат модемы, подключаемые в процессе работы компьютера (особенно часто могут не определяться подключаемые в «горячем» режиме мобильные телефоны, используемые как модемы для подключения к Интернету с помощью стандарта GPRS, хотя обычные модемы также иногда не распознаются). Как правило, это не такая страшная проблема — скорее всего, нераспознанное оборудование будет найдено при обновлении списка оборудования Диспетчера устройств. Для инициации процесса обновления необходимо в меню Действие выбрать команду Обновить конфигурацию оборудования. После этого консоль управления Microsoft начнет поиск новых устройств Plug and Play. Рис. 10.3. Окно консоли devmgmt.msc По умолчанию оборудование группируется по типу устройств, но можно определить другой способ группировки оборудования. Для этого применяется меню Вид консоли Диспетчер устройств. С помощью данного меню можно использовать следующую группировку: ■ Устройства по типу — используется по умолчанию и группирует устройства по их типу (например, все сетевые карты (как физические, так и виртуальные) в группе Сетевые платы); ■ Устройства по подключению — группирует все устройства по интерфейсу подключения, используемого ими (например, все устройства, подключенные к шине PCI); ■ Ресурсы по типу — группирует все устройства по типу ресурсов, которые они используют (то есть если устройство использует как адреса памяти, так и прерывание IRQ, то оно будет описано сразу в двух группах); ■ Ресурсы по подключению — ресурсы, как и в предыдущем способе, группируются в четыре группы (Ввод/вывод, Запрос на прерывание (IRQ), Память и Прямой доступ к памяти), но теперь ресурсы в группах дополнительно группируются по диапазону адресов (прерываний и т.п.), который они используют. В меню Вид присутствует флажок Показать скрытые устройства, установка которого приводит к отображению в окне консоли Диспетчер устройств списка системных устройств и драйверов, а также устройств, отключенных или не работающих в данный момент. Отдельно стоит сказать о типе устройств Драйверы устройств не Plug and Play, отображаемом при установке флажка Показать скрытые устройства. Данный тип содержит список всех драйверов устройств не Plug and Play, установленных на компьютере. Причем диалог Свойства для устройств данного типа является единственным способом отключения таких драйверов — для этого используется раскрывающийся список Тип (в области Автозагрузка) на вкладке Драйвер. На этой вкладке можно также определить раздел ветви реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services, в котором хранятся настройки данного драйвера.

Пример диалога СвойстваДля примера рассмотрим диалог Свойства какого-нибудь устройства. Для этого будет использоваться стандартный способ группировки устройств. Например, выберите группу DVD и CD-ROM дисководы. Если вы имеете несколько дисководов такого типа, то данная группа будет содержать несколько устройств. Чтобы просмотреть свойства устройства, нужно дважды щелкнуть кнопкой мыши на нем, после чего перед вами отобразится диалог свойств, подобный приведенному на рис. 10.4. Рис. 10.4. Отображение диалога свойств устройства Вкладка Общие, как правило, стандартна для всех устройств, установленных на компьютере. Данная вкладка описывает следующие данные. ■ Тип устройства — в этой строке описывается класс, к которому принадлежат устройства, указанные в данной группе. Как правило, тип устройства является названием группы, в которой оно описано в оснастке Диспетчер устройств. При этом название типа устройства хранится в реестре — для этого применяется параметр (По умолчанию) ветвей реестра формата HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class\{GUID-номер класса устройства}. Например, рассматриваемый тип устройств DVD и CD-ROM дисководы описывается в параметре (По умолчанию) ветви системного реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class\{4D36E965-E325-11CE-BFC1-08002BE10318}. Если вы измените значение параметра (По умолчанию) данной ветви реестра, то соответственно изменится и название типа устройств в Диспетчере устройств

■ Изготовитель — определяет производителя данного устройства. Как правило, если производителем является Microsoft (или производитель вообще не описывается), то пишется, что данное устройство является стандартным. Название производителя определяется в параметре строкового типа ProviderName ветви реестра формата HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class\{GUID-номер класса устройства}\«номер устройства». ■ Размещение — указывает шину или порядковый номер, по которому установлено устройство. Сведения о размещении считываются в процессе загрузки компьютера, но существует возможность добавления к этим сведениям своей строки (или замещения сведений своей строкой). Для этого применяется параметр строкового типа LocationInformationOverride ветви реестра формата HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class\{GUID-номер класса устройства}\«номер устройства». Например, сведения в скобках в строке Размещение на рис. 10.4 были добавлены (для некоторых устройств они замещают оригинальные сведения, а для некоторых добавляются к оригинальным сведениям) с помощью строкового параметра LocationInformationOverride ветви реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class\{4D36E965-E325-11CE-BFC1-08002BE10318}\0000. ■ Состояние устройства — содержит информацию о неполадках в работе устройства или, если неполадок нет, строку Устройство работает нормально. ■ Применение устройства — позволяет отключить или включить устройство. К другим возможностям, которые можно настроить на этой вкладке, является стандартный значок для данной группы устройств (отображается напротив названия дисковода). Его идентификатор определен в параметре строкового типа Icon ветви реестра НКЕY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class\{4D36E965-E325-11CE-BFC1-08002BE10318} (только идентификатор, а не название библиотеки и идентификатор). Например, по умолчанию для устройств типа DVD и CD-ROM дисководы используется значок с идентификатором –51. Вкладка Свойства хранит сведения о настройке различных функций устройства. Например, для рассматриваемого дисковода могут содержаться параметры настройки уровня громкости при воспроизведении музыки с помощью дисковода, а также флажок, позволяющий использовать цифровое воспроизведение музыки с данного дисковода. Вкладка Регион для DVD определяет текущий регион (регионы можно менять всего пять раз), предназначенные для которого DVD вы можете просматривать. Содержимое данной вкладки используется специальными лицензионными DVD, которые записывались для определенного региона страны. При этом следует серьезно отнестись к смене регионов, ведь, как утверждается на данной вкладке, больше пяти раз регион изменить будет нельзя (даже если вы переустановите операционную систему). Вкладка Драйвер содержит сведения о драйвере, установленном для данного устройства, имя поставщика драйвера (параметр строкового типа ProviderName), дату разработки драйвера (REG_BINARY-параметр DriverDateData), версию драйвера (параметр строкового типа DriverVersion). Все эти параметры хранятся в ветвях формата HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class\{GUID-номер класса устройства}\«номер устройства». На вкладке Драйвер можно выполнить обновление или удаление текущего драйвера, а также его откат. Откат применяется в случае, если после обновления драйвера устройство стало работать некорректно, и позволяет установить тот драйвер, который применялся до обновления. Вкладка Сведения позволяет просмотреть служебную информацию об устройстве. По умолчанию отображается Код экземпляра устройства, но с помощью раскрывающегося списка данной вкладки можно просмотреть очень многие характеристики устройства. Большая часть из них предназначены не для пользователя (то есть описывается специальными константами, которые могут знать разве что представители технического персонала производителя устройства или очень опытные пользователи), но некоторые могут быть интересны и нам. Например, элемент Служба данного списка определяет название раздела в ветви системного реестраHKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services, который определяет настройки службы, реализующей функции данного устройства. Элементы списка, названия которых начинаются со слова Зависимости, определяют оборудование (службы и т.п.), которое должно быть удалено перед тем, как выполнить ту или иную операцию с устройством. Элементы Установщик классов и Соустановщики классов списка определяют функции библиотек (вспомните вызов команды rundll32.exe), предназначенные для установки GUID-номера класса (разделы ветви реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class) или соустановщика класса. Дополнительные настройки диалогов СвойстваС помощью системного реестра существует возможность изменения содержимого диалогового окна Свойства для некоторых устройств. Вкратце рассмотрим эти возможности. Если на вашей материнской плате присутствуют USB-порты, то в консоли Диспетчер устройств будет присутствовать тип устройств Контроллеры универсальной последовательной шины USB. Среди устройств, подключенных к этому типу, будут присутствовать корневые USB-концентраторы. Если открыть диалог Свойства одного из корневых USB-концентраторов, то можно увидеть вкладку Управление электропитанием, с помощью которой настраивается возможность отключения устройства для экономии энергии. С помощью реестра существует возможность скрыть эту вкладку (или, наоборот, добавить ее, если она отсутствует). Для того чтобы скрыть вкладку Управление электропитанием, достаточно параметру DWORD-типа DisableSelectiveSuspend из ветви реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\usb присвоить значение, равное 1. Если на вашем компьютере присутствует сетевая карта, то в консоли Диспетчер устройств будет существовать тип устройств Сетевые платы. Диалог Свойства устройств данного типа содержит вкладку Дополнительно, с помощью которой можно настроить дополнительные свойства работы сетевой карты. При этом данная вкладка будет включать в себя поле свойств, а также список, в котором указываются значения для этих свойств. Список значений свойств хранится в одной из ветвей реестра, которые будут рассмотрены далее. Все эти ветви содержат параметры строкового типа 1, 2 и т.д. Значения этих параметров как раз и находятся в списках. Рассмотрим одно из свойств настройки сетевой карты и ветвь реестра, в которой содержатся значения списка для него (данные свойства являются аппаратно-зависимыми, то есть в зависимости от возможностей вашей сетевой карты могут применяться различные свойства, поэтому нет смысла рассказывать обо всех, так как нет гарантий, что ваша сетевая карта будет использовать эти свойства). ■ 802.1p QOS — определяет, будет ли использоваться резервирование 20 % пропускной способности сети для сервиса QOS. По умолчанию значение данного свойства равно Disable. Как же это влияет на реестр? Во-первых, настройки отображения данного дополнительного параметра сетевой карты расположены в ветви реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class\{4D36E972-E325-11CE-BFC1-08002bE10318}\«номер устройства»\Ndi\params\Enable8021p. Если удалить данную ветвь реестра, то исчезнет и сама возможность настройки сервиса QOS. Кроме того, ветвь содержит следующие параметры. • type — этот параметр строкового типа определяет способ отображения значения для данного свойства сетевой карты. По умолчанию значение данного параметра равно enum, что говорит об использовании списка для представления значений. Значение может быть равно edit. В этом случае для представления значений будет применяться поле, в котором пользователь сам должен ввести необходимое ему значение. • ParamDesc — данный параметр строкового типа определяет название свойства сетевой карты. Иными словами, для нашего свойства сетевой карты данный параметр реестра будет равен 802.1p QOS. Вы можете изменить значение этого параметра на более понятное, например на значение Включить сервис QOS. • Default — параметр строкового типа, определяет номер значения (например, если используется значение, описанное параметром 0, то значение этого параметра будет равно 0) свойства настройки сетевой карты, используемого в данный момент. При этом сами возможные значения хранятся в разделе enum данной ветви реестра. Именно этот раздел и содержит рассмотренный выше список параметров формата 1, 2 и т.д. По умолчанию в разделе enum находится только два параметра, имеющих значения Enable и Disable. Но вы можете создать новые параметры, например третий параметр 3, которому присвоить значение, допустим, Еще не решил. После этого список значений для данного свойства настройки сетевой платы будет содержать и ваше значение (рис. 10.5). Если же для ввода значений свойства настройки сетевой карты используется поле ввода, то данный параметра будет хранить само введенное пользователем значение. Рис. 10.5. Редактирование списка дополнительных параметров настройки сетевой карты Изменение данного свойства влияет на DWORD-параметр Enable8021p, расположенный в ветви реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class\{4D36E972-E325-11CE-BFC1-08002bE10318}\«номер устройства». Если это свойство отключено, то данный параметр будет равен 0.

Если на вашем компьютере присутствует устройство инфракрасной связи (IrDA), то в консоли Диспетчер устройств будет находиться тип устройств Устройства ИК-связи. Диалог Свойства для устройств данного типа содержит вкладку Настройка инфракрасной связи, с помощью которой можно указать скорость передачи данных по инфракрасной связи. При этом возможные значения скорости передачи данных можно определить с помощью реестра. Для этого применяются два параметра REG_MULTI_SZ-типа из ветви системного реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class\{6BDD1FC5-810F-11D0-BEC7-08002BE2092F}\«номер устройства». Параметр MaxConnectList содержит список возможных скоростей, который будет отображаться на вкладке Настройка инфракрасной связи. Значения данного параметра играют косметическую роль, то есть присутствуют только на вкладке, а не отражают реальную скорость передачи данных. Реальные же скорости передачи данных, которые соответствуют значениям предыдущего параметра, находятся в параметре MaxConnectRate. Диалог Свойства для устройств ИК-связи может содержать вкладку Дополнительно. Свойства, отображаемые на этой вкладке, будут описываться в ветви системного реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class\{6BDD1FC5-810F-11D0-BEC7-08002BE2092F}\«номер устройства»\Ndi\Params. Формат описания данных свойств был рассмотрен выше. Другие настройки реестра, изменяемые оснасткойТеперь вкратце рассмотрим настройки других диалогов Свойства, представляющих интерес с точки зрения их взаимодействия с реестром Windows XP. ■ Чтобы запретить вывод сообщений об ошибках в работе устройств, подключенных к портам USB, необходимо DWORD-параметру ErrorCheckingEnabled присвоить значение 0. Этот параметр расположен в ветви системного реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Usb (по умолчанию раздел не существует). ■ Чтобы запретить отключение питания неиспользуемого USB-контроллера, необходимо присвоить DWORD-параметру HcDisableSelectiveSuspend значение, равное 1. Параметр может находиться в ветвях реестра, имеющих формат HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class\{36FC9E60-C465-11CF-8056-444553540000}\«номер контроллера». Чтобы определить, какой именно USB-контроллер описывается в данной ветви реестра, необходимо посмотреть на параметр строкового типа DriverDesc. ■ Чтобы изменить текущую скорость порта для модема, нужно воспользоваться DWORD-параметром MaximumPortSpeed, расположенным в ветви реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class\{4D36E96D-E325-11CE-BFC1-08002BE10318}\«номер устройства». Его значение определяет скорость работы порта для модема и может принимать следующие значения: 12c, 4b0, 960, 12с0, 2580, e100, 1c200, 35400, 70800 и т. д. ■ Для того чтобы изменить название журнала (и путь к нему), предназначенного для протоколирования работы модема, необходимо воспользоваться параметром строкового типа LoggingPath, который расположен в ветви реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class\{4D36E96D-E325-11CE-BFC1-08002BE10318}\«номер устройства». Стоит также учитывать, что если REG_BINARY-параметр Logging из данной ветви реестра будет равен 0, то протоколирование работы модема вестись не будет. ■ Чтобы изменить дополнительные параметры инициализации модема, необходимо воспользоваться параметром строкового типа Userinit. Параметр расположен в ветви реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class\{4D36E96D-E325-11CE-BFC1-08002BE10318}\«номер устройства» и содержит строку инициализации модема. ■ Параметры работы СОМ-портов также можно изменить. Для этого предназначена ветвь реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Ports. Она включает в себя список параметров строкового типа, среди которых можно найти такие параметры, как, например, СОМ1:, COM2 : и т.д. Эти параметры как раз и определяют настройки соответствующих СОМ-портов и содержат значения такого формата: скорость, четность, биты данных, стоповые биты, управление потоком. Четность может принимать следующие значения: • n — нет; • e — чет; • o — нечет; • m — маркер; • s — пробел. Управление потоком может содержать следующие значения: • р — аппаратное; • х – Xon/Xoff; • значение отсутствует — нет. Например, значение параметра 9600,n,8,1 расшифровывается так: скорость передачи данных равна 9600 бит/сек, четность не применяется, на представление одного символа используется 8 бит, интервал времени между передаваемыми символами равен 1 бит/сек. Служба индексированияРаньше служба индексирования уже рассматривалась с точки зрения параметров реестра, влияющих на ее производительность. Сейчас же будет рассмотрена оснастка Служба индексирования: как с ее помощью определить каталоги для индексирования, а также выполнить поиск в содержимом индексированных файлов. Оснастка Служба индексирования входит в состав консоли ciadv.msc и имеет GUID-номер {95AD72F0-44CE-11D0-AE29-00AA004B9986}. Но перед кратким описанием консоли ciadv.msc поговорим о том, что же можно ожидать от этой службы. Служба индексирования при нахождении нового файла просматривает список фильтров документов для определения, умеет ли она работать с файлами данного расширения. По умолчанию в состав операционной системы Windows XP входят фильтры для работы с документами, создаваемыми продуктами комплекта Microsoft Office, а также с текстовыми файлами, файлами HTML и файлами почты и групп новостей. При этом любая программа может поставлять собственные фильтры для работы с новыми расширениями файлов. Если найденный файл имеет расширение, поддерживаемое существующими в операционной системе фильтрами, то служба индексирования пытается определить язык, на котором написан данный файл. Русского языка служба индексирования не понимает, поэтому поиск по русским словам невозможен. Зато поиск в каталоге службы индексирования возможен по английским словам. Поэтому если содержимое файла написано на английском языке, то оно разбивается на отдельные слова и заносится во временный список слов. В процессе слияния списки слов помещаются в общий индекс на жестком диске в сильно сжатом виде. Благодаря этому возможно увеличение скорости поиска в содержимом файлов в несколько раз. Как можно заметить, единственным минусом службы индексирования является непонимание русского языка, поэтому если вы наиболее часто имеете дело с файлами на русском языке, то использовать службу индексирования нет смысла. Если же вы также имеете дело с файлами на английском языке, то рекомендуется помещать их в одну папку, а после этого с помощью консоли Служба индексирования указать системе выполнять индексацию только содержимого этой папки. После запуска консоли ciadv.msc перед вами отобразится окно, включающее в себя один элемент — System (если на компьютере присутствует IIS-сервер, то в оснастке также будет присутствовать элемент Web). Элемент System представляет собой стандартный каталог, создаваемый службой индексирования при установке операционной системы. Именно с помощью элемента System и выполняется по умолчанию вся работа со службой индексирования на файловой системе Windows. Контекстное меню элемента System содержит пункт Свойства, после выбора которого перед вами отобразится диалог для настройки некоторых параметров работы службы индексирования. Например, с помощью данного диалога можно настроить следующие параметры: определить, будут ли добавляться в индекс псевдонимы папок общего доступа, указать, будут ли индексироваться файлы с неизвестным расширением, определить, будут ли генерироваться аннотации к индексам. Некоторые из этих параметров уже рассматривались в виде параметров реестра. С помощью контекстного меню элемента System можно остановить или запустить службу индексирования, а также выполнить слияние. Слиянием называется объединение нескольких списков слов и сохраненных ранее индексов (в буфере) в постоянный индекс. Выполнение слияния может сильно загрузить процессор, поэтому выполнять его нужно в нерабочее время. С помощью контекстного меню элемента System можно также создать новую папку (внутри элемента System) и определить, будет ли содержимое этой папки добавляться к индексу. Для этого служит команда Создать►Папка. Но перед созданием папки щелкните дважды кнопкой мыши на элементе System. После этого отобразится содержимое данного элемента: разделы Папки, Свойства и Опрос каталога. С помощью раздела Папки можно определить, содержимое каких каталогов будет индексироваться, а каких в индекс помещаться не будет. По умолчанию в индекс помещается содержимое всех логических дисков компьютера, кроме папок профилей пользователей Application Data и Local Settings (в индекс также не входит содержимое съемных дисков). Вы можете добавить свои папки или удалить уже существующие. С помощью контекстного меню папок можно также выполнить повторное сканирование их содержимого на предмет существования новых файлов, которые можно поместить в индекс (команда Все задачи►Выполнить сканирование, которая появляется только тогда, когда Служба индексирования запущена). С помощью раздела Свойства можно определить индексируемые свойства файлов, а также указать кэш, в котором будут храниться данные свойства. Существует два вида кэша свойств — первичный и вторичный. Первичный кэш свойств обеспечивает максимальную скорость поиска, но имеет небольшой размер, поэтому в него нужно помещать лишь часто используемые свойства (желательно помещать в него свойства постоянной длины, иначе работа с первичным кэшем может замедлиться). Вторичный же кэш используется для хранения остальных свойств. Раздел Свойства содержит вложенные разделы, идентифицирующие одно свойство. Контекстное меню этих разделов включает в себя команду Свойства, с помощью которой можно отобразить одноименный диалог Свойства. С помощью этого диалога можно определить кэш, в котором будет храниться данное свойство, указать размер, резервируемый в кэше для элементов данного свойства, а также определить тип свойства, если система сделала это неправильно (если свойство имеет тип VT_LPWSTR, это говорит о том, что система не знает истинного типа данного свойства). С помощью раздела Опрос каталога можно перейти на форму для поиска в содержимом индексированных документов (рис. 10.6). Форма находится отдельно в каталоге %systemroot%\HELP и называется ciquery.htm (еще в приведенном каталоге хранится ciquery.htm, также используемый разделом Опрос каталога). Иными словами, если данные HTML-файлы будут отсутствовать в каталоге %systemroot%\HELP, то вы не сможете обратиться к содержимому каталога службы индексирования. С помощью данной формы можно выполнить поиск по ключевым словам (не забудьте, что русские слова не индексируются) или по свойствам. Более подробную информацию о поиске в каталоге можно найти в файле справки по данной консоли. Рис. 10.6. Поиск в каталоге индексированных файлов СлужбыВ части 2 уже рассматривались как способ описания служб в реестре, так и сами службы, запускающиеся автоматически при запуске компьютера (а также ветви реестра и иногда параметры реестра, используемые этими службами). Сейчас же рассмотрим более простой способ доступа к службам — с помощью оснастки Службы. Эта оснастка входит в стандартную консоль services.msc и имеет CLSID-номер {58221C66-EA27-11CF-ADCF-00AA00A80033}. После запуска консоли перед вами отобразится окно со списком служб, доступных на данном компьютере. Это не полный список служб — в нем не указаны системные драйверы и другие службы, которые система считает драйверами. Тем не менее эта оснастка является основным способом работы со службами. С ее помощью также можно просмотреть список служб, запущенных на другом компьютере. Для этого предназначена команда Подключиться к другому компьютеру в меню Действия. С помощью меню Действия можно также отослать сообщение пользователю другого компьютера сети. Для этого необходимо воспользоваться командой Все задачи►Отправка сообщения консоли из меню Действия. После этого консоль управления Microsoft предложит вам ввести само сообщение, а также выбрать компьютер (или компьютеры), пользователю которого нужно отослать сообщение. Но вернемся к списку служб. Он отображен на правой панели консоли, которая, в свою очередь, содержит следующие столбцы, описывающие службу. ■ Имя — указывает имя службы и является значением параметра системного реестра DisplayName раздела службы. ■ Описание — определяет описание того, для чего предназначена данная служба, и является значением параметра реестра Description раздела службы. ■ Состояние — указывает, запущена ли в данный момент служба. ■ Тип запуска — определяет, как запускается служба, и может принимать следующие значения: Отключено, Авто (запускается вместе с системой) и Вручную (запускается по требованию других программ или служб). Данный столбец для определения типа запуска использует параметр реестра Start раздела службы. ■ Вход от имени — указывает учетную запись, от имени которой будет выполняться запуск службы. Службу можно запускать или от имени любого пользователя системы, или от имени трех стандартных учетных записей компьютера: Локальная система (с правами системы), Локальная служба (с правами группы Пользователи) и Сетевая служба (с правами группы Пользователи). Данный стол бец для определения прав службы использует параметр реестра ObjectName раздела службы. Кроме просмотра состояния службы, с помощью консоли Службы можно остановить, запустить или приостановить работу службы. Для этого предназначены, соответственно команды Пуск, Стоп и Продолжить контекстного меню конкретной службы (некоторые стандартные службы запрещено останавливать). В контекстном меню служб также присутствует команда Свойства. С ее помощью можно отобразить диалог для настройки параметров запуска службы, который содержит следующие вкладки. ■ Общие — с помощью данной вкладки можно просмотреть название службы, ее описание, путь к файлу службы, а также можно задать тип запуска службы либо вообще отключить ее запуск. ■ Вход в систему — позволяет определить учетную запись, от имени которой будет запускаться служба. При этом следует учитывать, что только служба, запущенная от имени системы, может взаимодействовать с Рабочим столом пользователя. Это не очень хорошо с точки зрения безопасности, так как желательно, чтобы как можно меньше служб запускалось с привилегиями системы, а если службе необходимо взаимодействовать с Рабочим столом, то ей придется предоставить права системы. С помощью этой вкладки можно также указать профиль оборудования, при использовании которого будет запускаться служба. ■ Восстановление — с помощью данной вкладки можно определить действия, которые будет выполнять система в том случае, если службу не удалось запустить. При этом можно указать либо повторную попытку запуска службы, либо запуск другой программы, либо перезагрузку компьютера. ■ Зависимости — с помощью этой вкладки можно определить службы, для работы которых необходима данная служба. При этом если вы отключите эту службу, то все остальные службы, которым она необходима для работы, также будут отключены. С помощью этой вкладки можно также определить службы, работа которых необходима для запуска службы. Как уже было сказано раньше, вкладка использует для поиска зависимых служб инструментарий WMI, поэтому если служба инструментария WMI отключена, то вкладка будет неактивна. Глава 11Оснастки администрирования Windows XP Журналы и оповещения производительностиОснастка предназначена для наблюдения за работой устройств, установленных на компьютере. Она содержит большой набор функций, что является как несомненным плюсом, так и большим минусом. Минус заключается в довольно сложном механизме работы с оснасткой, который может сначала отпугнуть пользователя операционной системы Windows XP. Оснастка входит в состав стандартной консоли perfmon.msc, работа с которой и будет рассмотрена. Оснастка Журналы и оповещения производительности имеет GUID-номер {7478EF61-8C46-11d1-8D99-00A0C913CAD4}, после запрещения которого доступ к оснастке будет заблокирован. В консоль Производительность также входит ActiveX-объект Системный монитор, отображение которого можно запретить с помощью GUID-номера {C96401CF-0E17-11D3-885B-00C04F72C717}. Чаще всего консоль Производительность используется для определения устройств компьютера, которые пора улучшить, достигнув тем самым максимального повышения производительности от покупки нового устройства. Именно с этой точки зрения и будет рассмотрена данная консоль. Системный мониторПосле ввода в командной строке Выполнить команды perfmon.msc консоль управления Microsoft обращается к содержимому ветвей реестра HKEY_CURRENT_USER\Software\Microsoft\SystemMonitor и HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Perflib, параметры которых будут рассмотрены чуть позже. После ввода команды перед вами отобразится окно консоли Производительность, открытое на ActiveX-объекте Системный монитор (рис. 11.1). Рис. 11.1. Окно консоли Производительность С помощью ActiveX-объекта Системный монитор можно проследить работу какого-либо оборудования, установленного на компьютере, в реальном режиме времени. При этом существует множество параметров работы оборудования, которые можно просмотреть (с помощью так называемых счетчиков). Окно системного монитора состоит из трех областей — области панели инструментов системного монитора (расположена вверху консоли и содержит набор кнопок быстрого доступа), области для отображения результатов работы устройств (средняя область) и области счетчиков, за которыми выполняется слежение (расположена внизу консоли). Добавление счетчиковДля примера попробуем добавить счетчики производительности. Для начала удалите все используемые в данный момент счетчики. Для этого нужно выделить счетчик в области счетчиков и нажать клавишу Delete. После этого вызовите контекстное меню в любой из областей системного монитора и выберите команду Добавить счетчики. Это приведет к отображению диалогового окна, приведенного на рис. 11.2. Рис. 11.2. Окно добавления счетчиков С помощью данного окна можно определить, счетчики какого компьютера будут подключаться к консоли (локального или любого другого, подключенного к сети), определить устройство (список Объект), за работой которого вы будете следить, а также определить сами счетчики (переключатель Выбрать счетчики из списка) параметров работы устройства, которые будут отслеживаться. После выбора счетчика в правом окне можно выбрать экземпляр устройства, работа которого будет отслеживаться. На рис. 11.2 отображено только два экземпляра устройства — _Total и 0. Экземпляр 0 определяет первый процессор, установленный в системе, а экземпляр _Total определяет слежение за всеми процессорами, установленными на компьютере (при этом будет выводиться среднее арифметическое данных по работе процессоров). Если на компьютере установлен только один процессор, то экземпляр _Total эквивалентен экземпляру 0, но если бы компьютер содержал большее количество установленных процессоров, то присутствовали бы и другие экземпляры устройств: 1 — для второго процессора, 2 — для третьего процессора и т.д.

Если просмотреть список объектов, за которыми можно следить, а также количество различных счетчиков, реализованных для них, можно ужаснуться. Что же из этого многообразия выбрать? Частично решить этот вопрос вам поможет кнопка Объяснение, после выбора счетчика и нажатия которой перед вами отобразится диалоговое окно с описанием того, за чем же следит данный счетчик. Вам также могут помочь советы профессионалов, которые предлагают следить за следующими компонентами (если необходимо определить общий уровень производительности компьютера или устройства, которые пора улучшить) компьютера: Процессор, Память, Система и Физический диск. Вкратце рассмотрим наиболее интересные счетчики данных устройств.

Для процессора это следующие счетчики. ■ % загруженности процессора — в зависимости от экземпляра устройства определяет процент загруженности конкретного процессора или всех процессоров, установленных на компьютере. Аналогичную информацию можно просмотреть и в Диспетчере задач Windows (на вкладке Быстродействие). Если процессор постоянно загружен на 70-90%, значит, пора покупать более мощный процессор. ■ % времени прерываний — в зависимости от экземпляра устройства определяет процент времени загруженности конкретного процессора или всех процессоров, установленных на компьютере, в течение которого процессор обрабатывает различные аппаратные прерывания. Если показания данного счетчика колеблются в пределах 25-35%, стоит также подумать о более мощном процессоре. Для памяти это следующие счетчики. ■ Обмен страниц в секунду — определяет количество страниц, считываемых или записываемых на диск в течение одной секунды. Как правило, страницы записываются на диск в том случае, если оперативная память компьютера исчерпана и системе приходится использовать файл подкачки. Иными словами, чем меньше показания данного счетчика, тем лучше. В случае большого объема обмена страниц (имеется в виду обмен страницами в течение всего сеанса работы пользователя, а не временный обмен, который может быть ассоциирован записью информации на диск (а следовательно, не отображает реальную картину загруженности памяти)) рекомендуется купить дополнительную планку оперативной памяти. ■ Ошибок страницы в секунду — указывает количество ошибок доступа к оперативной памяти, возникающих при отсутствии в оперативной памяти необходимых данных. Как правило, после выявления ошибки системе приходится обращаться к содержимому жесткого диска за получением необходимой информации и повторного помещения ее в память, что занимает большое количество времени (сравнительно). При показаниях данного счетчика, превышающих значение 5, рекомендуется купить дополнительные планки оперативной памяти. ■ Доступно байт — определяет количество свободной в данный момент виртуальной памяти. Если показания этого счетчика постоянно колеблются в пределах 10-20 Мбайт, рекомендуется купить дополнительные планки оперативной памяти. Для физического диска это следующие счетчики. ■ % активности диска — определяет процент времени, которое жесткий диск тратит на удовлетворение запросов на чтение/запись данных. Если показания данного счетчика долгое время колеблются в районе 80-100%, то необходимо подумать над покупкой более быстрого жесткого диска или дополнительного объема оперативной памяти. ■ Текущая длина очереди диска — указывает количество запросов на выполнение чтение/запись на диск, ожидающих своего выполнения в очереди. Показания счетчика, отображающие больше двух запросов в очереди, уже считаются поводом покупки дополнительной оперативной памяти или более быстрого жесткого диска. Для системы это следующий счетчик. Длина очереди процессора — определяет количество процессов, ожидающих своего выполнения в очереди процессов. Показания счетчика, отображающие больше двух процессов, уже считаются поводом покупки более производительного процессора.

Для примера загрузим в консоль следующие счетчики: % времени прерываний и Длина очереди процессора для процессора, Ошибок страниц в секунду для памяти, % активности дисков и Текущая длина очереди диска для физического диска. Чтобы загрузить счетчик, необходимо выделить его и нажать кнопку Добавить. После этого счетчик загрузится, но диалог Добавить счетчики закрыт не будет. После того, как вы добавите все необходимые счетчики, просто нажмите кнопку Закрыть, чтобы перейти к окну консоли. Изменение вида системного монитораПосле того как вы нажмете кнопку Закрыть в диалоге Добавить счетчики, перед вами предстанет консоль Производительность, в которую будут загружены все указанные вами счетчики. При этом по умолчанию будет использоваться способ отображения показаний счетчика в виде графика (рис. 11.3). Рис. 11.3. Способ отображения показаний счетчиков в виде графика При просмотре небольшого количества счетчиков этот способ отображения наиболее оптимален. Заметьте, что под графиком отображаются поля Последний, Средний, Минимум, Максимум и Длительность, в которых приведены общие показания выделенного в данный момент счетчика. Но при просмотре показаний большого количества счетчиков, да еще и с огромным разбросом по шкале графика, слежение за показаниями может быть затруднительно. Поэтому существует возможность применения гистограммы или отчета показаний счетчиков вместо графика. Для изменения вида показаний счетчиков используются три кнопки панели инструментов системного монитора, представленные в табл. 11.1. Таблица 11.1. Кнопки изменения вида показаний счетчиков Существует также возможность изменения цвета, которым отображается конкретный счетчик. Для этого необходимо в контекстном меню данного счетчика выбрать команду Свойства. После этого будет открыто диалоговое окно Свойства: Системный монитор на вкладке Данные. Вкладка содержит список Цвет, с помощью которого изменяется цвет отображения данного счетчика. Еще одной интересной вкладкой диалога Свойства: Системный монитор является вкладка Источник, с помощью которой можно определить источник показаний счетчиков, отображаемых системным монитором. По умолчанию используются текущие показания счетчиков, но существует возможность загрузки в системный монитор показаний, описанных в файле журнала или базе данных. Вероятно, пока что данные возможности системного монитора вам будут непонятны, поэтому рассматривать их не станем. Вместо этого мы закончим рассказ об ActiveX-объекте Системный монитор и перейдем к рассмотрению оснастки Журналы и оповещения производительности, ведь именно с ее помощью создаются файлы журналов показаний счетчиков или базы данных SQL, которые и используются на вкладке Источник диалога Свойства: Системный монитор как возможные источники показаний счетчиков для работы системного монитора. Журналы и оповещения производительностиНесмотря на то, что просмотр счетчиков в реальном времени является хорошим способом определения производительности компьютера, он имеет ряд недостатков. Главным из них является то, что при просмотре счетчиков пользователь, как правило, больше ничего на компьютере не делает (не играет, не печатает, то есть компьютер просто простаивает), поэтому некоторые из счетчиков в этот момент могут быть просто неактуальны. Решить эту проблему можно с помощью оснастки Журналы и оповещения производительности. Благодаря этой оснастке можно настроить такие функции компьютера, как возможность ведения журналов счетчиков, журналов трассировки и оповещения о каком-либо событии. Журналы счетчиковИменно с помощью журналов счетчиков решается проблема просмотра счетчиков в реальном времени. С помощью данных журналов можно определить время, начиная с которого компьютер будет записывать показания счетчиков в журнал, а также время, после которого запись в журнал будет прекращена. После этого можно продолжить повседневную работу с компьютером, а уже в конце дня просто загрузить созданный журнал счетчиков в системный монитор, чтобы просмотреть их показания. По умолчанию существует уже созданный журнал счетчиков, называемый Обзор системы. Это пример журнала, на основе которого можно определить саму суть создания журнала счетчиков. Его можно запустить или остановить, то есть данный журнал является полнофункциональным, но его изменение с помощью консоли Производительность запрещено, поэтому ниже будут рассмотрены некоторые параметры реестра, с помощью которых можно отредактировать данный журнал. Для примера можно создать свой собственный журнал счетчиков.

Для создания нового журнала необходимо в контекстном меню элемента Журналы счетчиков выбрать команду Новые параметры журнала. После этого перед вами отобразится диалоговое окно для ввода имени журнала, а затем появится окно параметров журнала, изображенное на рис. 11.4. С помощью вкладки Общие можно добавить счетчики, показания которых будут заноситься в журнал производительности (кнопка Добавить счетчики), определить интервал времени, с которым показания счетчиков будут сниматься и заноситься в журнал (область Снимать показания каждые:), а также указать учетную запись пользователя, от имени которого будет запускаться данный журнал (поле От имени). Работа с диалогом, отображаемым после нажатия кнопки Добавить счетчики, ничем не отличается от работы с уже рассмотренным диалогом Добавить счетчики. Для добавления счетчиков можно также воспользоваться кнопкой Добавить объекты. В этом случае будут добавлены все счетчики какого-либо объекта. Стоит также взглянуть на поле Текущий файл журнала. На данной вкладке его запрещено редактировать, хотя на других вкладках можно будет отредактировать как путь к журналу, так и его имя. Тем не менее благодаря реестру существует еще одна интересная возможность настройки создания журналов — определение пути к папке, в которую будут помещаться журналы счетчиков по умолчанию. Если вам для всех создаваемых журналов приходится определять другой каталог хранения (по умолчанию для хранения журналов счетчиков используется системный диск), то предлагаю воспользоваться параметром строкового типа DefaultLogFileFolder, расположенным в ветви реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SysmonLog. Рис. 11.4. Параметры создания нового журнала счетчиков На вкладке Файлы журнала (пока вы не укажете хотя бы один счетчик для снятия показаний, вам будет запрещено переходить на другие вкладки диалога параметров) можно настроить сам журнал счетчиков. Главным образом можно настроить его имя и каталог для хранения (в диалоге, вызываемом после нажатия кнопки Настроить), а также определить индекс, добавляемый к создаваемым файлам (флажок Имена файлов оканчиваются на). На данной вкладке можно также определить тип создаваемого журнала. Возможны следующие типы. ■ Двоичный файл — используется по умолчанию и является оптимальным способом создания файлов журналов, если их необходимо просматривать только в системном мониторе. ■ Двоичный циклический файл — отличается от предыдущего лишь тем, что при достижении конца файла журнала его содержимое будет перезаписываться заново. ■ Текстовый файл — существует два вида текстовых файлов: разделитель — запятая и разделитель — табуляция. Различия между ними описаны в самих названи ях файлов. Плюсом текстовых файлов является возможность просмотра их содержимого с помощью таких программ, как Microsoft Excel или даже Блокнот. Минусом же является меньшая скорость обработки данных при просмотре содержимого файлов журналов. ■ База данных SQL — позволяет заносить показания счетчиков в общую базу данных SQL. На вкладке Расписание можно задать способ запуска и остановки слежения за показаниями счетчиков, а также команду, которая будет выполняться при остановке снятия показаний счетчиков. При этом можно указать время запуска и остановки либо указать запуск и остановку счетчиков вручную. Если будет выбран режим Вручную, то для запуска и остановки снятия показаний счетчиков необходимо будет воспользоваться контекстным меню созданного вами журнала счетчиков, выбрав, соответственно, команду Запуск или Остановка (не самого файла журнала счетчиков, а созданного элемента журнала счетчиков в консоли Производительность).

После того как вы создадите журнал счетчиков, он отобразится в том же списке, что и журнал Обзор системы. При этом значок напротив журнала счетчиков будет красного цвета, это говорит о том, что в данный момент журнал остановлен. После запуска журнала счетчиков значок напротив него станет зеленого цвета. Но допустим, что у нас уже есть файл показаний счетчика, то есть наш журнал счетчиков был запущен и остановлен (файл показаний счетчиков должен содержать больше двух показаний, иначе его нельзя будет использовать, то есть по умолчанию показания должны сниматься как минимум 45 секунд). Что же теперь делать с созданным файлом показаний счетчиков? Во-первых, можно указать путь к нему на вкладке Источник рассмотренного диалога Свойства: Системный монитор. А можно воспользоваться командой Сохранить параметры как из контекстного меню созданного журнала счетчиков. С помощью данной команды можно будет создать HTML-файл, хранящий ActiveX-объект Системный монитор. Запуск этого HTML-файла приведет к появлению уже знакомого окна Системный монитор, которое по умолчанию будет использовать для своей работы показания счетчиков, хранящиеся в созданном с помощью данного журнала счетчиков файле показаний. Теперь рассмотрим параметры реестра, которые используются для хранения параметров журналов счетчиков. Как было сказано выше, все журналы счетчиков имеют свой собственный раздел в ветви реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SysmonLog\Log Queries. Все разделы данной ветви реестра представляют собой CLSID-номера, генерируемые системой при создании журналов счетчиков. Каждый раздел, соответствующий журналу счетчиков, может содержать следующие параметры, которые можно редактировать даже для журнала счетчиков Обзор системы, несмотря на то, что изменение параметров этого журнала с помощью оснастки невозможно. ■ Collection Name — параметр строкового типа, определяет имя журнала счетчиков. Значение переопределяется параметром строкового типа Collection Name Indirect. ■ Counter List — этот параметр REG_MULTI_SZ-типа определяет названия счетчиков, показания которых будут считываться. ■ Create New File — если значение данного параметра DWORD-типа равно 1, то при следующем запуске журнала счетчиков будет создан новый файл (а не переписан уже существующий). ■ Current Log File Name — этот параметр строкового типа определяет путь к файлу (и его имя), в который будут записываться показания счетчиков. При этом значение состоит из значений двух других параметров строкового типа — Log File Folder и Log File Base Name. Первый из них определяет путь к каталогу, содержащему файл счетчиков, а второй параметр определяет название файла. ■ Log File Max Size — параметр DWORD-типа, определяет максимальный размер создаваемого файла. Журналы трассировкиЖурналы трассировки являются разновидностью журналов счетчиков (более того, они описываются в той же ветви реестра), собирающей наиболее полные сведения о тех или иных объектах системы. Применять журналы трассировки, как правило, следует только при тестировании того или иного объекта системы, так как их ведение требует от компьютера большого объема системных ресурсов. По умолчанию не существует ни одного примера создания журнала трассировки, поэтому попробуем создать свой собственный журнал. Для этого необходимо из контекстного меню элемента Журнал трассировки выбрать команду Новые параметры журнала. После этого система попросит ввести имя создаваемого журнала трассировки (так как журналы трассировки хранятся в той же ветви реестра, что и журналы счетчиков, запрещено давать новым журналам трассировки имена, уже используемые журналами счетчиков). После ввода имени перед вами отобразится диалоговое окно параметров нового журнала трассировки. Скажем сразу, что данный диалог включает в себя вкладки Файлы журнала и Расписание, содержимое которых аналогично содержимому данных вкладок для создания журнала счетчиков, поэтому рассмотрены они не будут.

Диалог параметров нового журнала трассировки содержит вкладку Общие. С ее помощью можно указать поставщиков возможности трассировки (чем-то напоминают несколько совмещенных вместе объектов журналов счетчиков). При этом существует возможность использования как системных поставщиков, так и поставщиков, устанавливаемых вместе с дополнительными службами. Чтобы выбрать системного поставщика, нужно установить переключатель в положение События, протоколируемые системным поставщиком. После этого станет активным ряд флажков, с помощью которых можно указать те из событий, протоколирование которых будет выполняться.

В диалоге параметров журнала трассировки присутствует дополнительная вкладка, которая называется Дополнительно. С ее помощью можно определить размер буферов трассировки и их количество. Все дело в том, что данные трассировки сначала записываются в буфер трассировки, а потом уже, когда буфер будет заполнен, — в файл трассировки. Но чем же, с точки зрения реестра, отличаются журналы трассировки от журналов счетчиков? Как оказалось, они отличаются значением всего одного параметра. Если значение DWORВ-параметра Log Type равно 0, то данный журнал является журналом счетчиков, а если значение параметра Log Type равно 1, то журналом трассировки. Например, если значение параметра Log Type ветви реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SysmonLog\Log Queries\{123a660c-c5ce-469a-ad49-7dee9de9376c} будет равно 1, то стандартный журнал Обзор системы станет журналом трассировки, а не журналом счетчиков.